第 13章基本的なファイアウォール設定

火災の延焼を防止するビルの防火壁と同じように、コンピュータのファイアウォールは、コンピュータウィルスの侵入を防ぎ、不正なユーザーからアクセスされないようにします。ファイアウォールは、コンピュータとネットワークの間に置きます。ファイアウォールでは、ネットワーク上のリモートユーザーがアクセスできるようにするサービスを指定します。ファイアウォールを適切に設定すると、システムのセキュリティを大幅に高めることができます。インターネットに接続されているRed Hat Linuxシステムにはファイアウォールを適切に設定することをお勧めします。

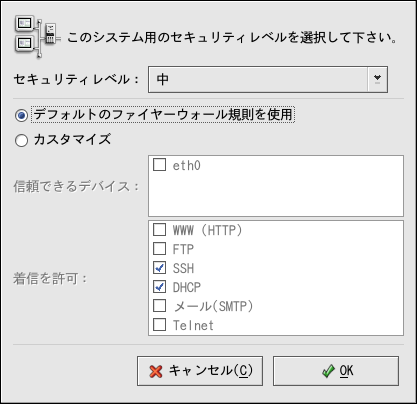

13.1. セキュリティレベル 設定ツール

Red Hat Linuxのインストール時に表示されるファイアウォール設定画面では、セキュリティレベルを[高]、[中]、[なし]から選択するオプションがあり、また特定のデバイス、着信サービス、ポートだけを許可するオプションもあります。

セキュリティレベル 設定ツールを使用すると、インストールの後でもシステムのセキュリティレベルを変更することが出来ます。ウィザードベースのアプリケーションをお好みの場合は項13.2を参照して下さい。

このアプリケーションを開始するには、パネル上からメインメニュー=> システムツール =>セキュリティレベル設定と選択していきます。又はシェルプロンプト(XTermやGNOMEターミナルなど)でコマンドredhat-config-securitylevelを入力します。

プルダウンメニューから目的のセキュリティレベルを選択します。

- 高

高を選択すると、システムはユーザが明示的に定義した接続以外(及びデフォルト設定以外)は受け付けられなくなります。デフォルトでは以下の接続のみが許可されます:

DNS 応答

DHCP — DHCP を使う任意のネットワークインタフェースは適切に設定できます。

高を使うと、ファイアウォールが以下を許可されません:

アクティブモード FTP (ほとんどのクライアントで標準で使われているパッシブモード FTP は、適切に動作するはずです)

IRC DCC ファイル転送

RealAudio™

リモート X Window System クライアント

システムをインターネットに接続していても、サーバの運用計画がないなら、これが最も安全な選択肢です。追加サービスが必要な場合は、カスタマイズ を選択して、特定サービスにファイアウォールの通過を許可できます。

注意 「中」又は「高」のファイアウォールを選択すると、ネットワーク認証(NIS と LDAP)は正常に動作しません。

- 中

中を選択すると、ファイアウォールはリモートマシンがシステム内の特定のリソースにアクセスできないようにします。デフォルトでは、次のようなリソースへのアクセスが拒否されます:

1023以下のポート—FTP, SSH,telnet,HTTP, NISなどのほとんどのシステムサービスで使用される標準予約のポート。

NFS サーバポート(2049) — NFS はリモートサーバもローカルクライアントも両方無効になります。

リモート X クライアント用のローカル X Window System ディスプレイ

X フォントサーバポート(デフォルトではxfsはネットワークをリッスンしません;フォントサーバ内で無効になっています。)

RealAudio™などのリソースを許可し、一方で通常のシステムサービスへのアクセスを阻止したい場合は中を選択します。カスタマイズを選択すると特定サービスにファイアウォールの通過を許可できます。

注意 「中」又は「高」のファイアウォールを選択すると、ネットワーク認証(NIS と LDAP)は正常に動作しません。

- なし

「なし」の設定は、全体的なアクセスを許可ます。セキュリティチェックは特定のサービスへのアクセスを無効にする機能ですが、この設定では、セキュリティチェックを実行しません。信頼できるネットワーク (インターネットではなく) 上にいるとき、または後でより詳細なファイアウォール設定を実行する予定があるときに限り、この項目の選択を推奨します。

カスタマイズを選択することで、 信頼するデバイスを追加するか、又は追加の進入サービスの許可をすることが できるようになります。

- 信頼するデバイス

信頼するデバイスとして選択したデバイスはファイアウォール規則から除外され、そのデバイスからのトラフィックはすべて許可されます。たとえば、ローカルネットワークを運用していて、PPP ダイヤルアップ経由でインターネットも接続している場合、eth0にチェックを付けると、ローカルネットワークからの通信は許可されます。eth0を信頼できるデバイスとして選択することは、イーサネットからのすべてのトラフィックは許可し、ppp0インターフェイスにはまだファイアウォール阻止があるという意味になります。ですから、あるインターフェイス上のトラフィックを制限するには、それにチェックを付けないでおく必要があります。

インターネットなどの公衆通信回線と接続したデバイスを信頼するデバイスに選択するのは推奨できません。

- 進入を許可

このオプションを有効にすると、指定したサービスにファイアウォールの通過を許可します。ワークステーションインストールでは、これらのサービスの大部分はシステム上に存在しないことに注意してください。

- DHCP

これは DHCP クエリと応答を許可し、DHCP を使って IP アドレスを決定する任意のネットワークインタフェースを許可します。通常、DHCP は有効にされています。DHCPが有効でない場合、コンピュータはIP アドレスを取得することができません。

- SSH

Secure SHell (SSH)は、リモートマシン上でのログインやコマンド実行のためのツールのパッケージです。ファイアウォールを通過してマシンにアクセスするためにSSHツールを使用する計画であれば、リモートマシンにアクセスする為にopenssh-serverパッケージをインストールしておく必要があります。

- Telnet

Telnet はリモートマシンにログインするためのプロトコルです。暗号化されないので、ネットワーククラッキング攻撃に対するセキュリティが脆弱です。telnetに進入許可を与えるのは推奨されません。telnetに進入を許可したい場合は、 telnet-serverパッケージをインストールしておく必要があります。

- WWW (HTTP)

HTTP は、Apache(又は他のWebサーバ)で Web ページを提供するために使うプロトコルです。Web サーバを公開する予定がある場合は、このオプションを有効にします。ページをローカルで参照するか Web ページを開発するには、このオプションは必要ありません。Web ページを提供するには、apacheパッケージをインストールしておく必要があります。

WWW (HTTP)を有効にすることだけではHTTP用のポートは開けません。使用できるようにするには他のポートフィールドでポートを指定する必要があります。

- メール (SMTP)

これは受信 SMTP メール配信を許可します。リモートホストと使用マシンの直接接続を許可してメール配信する必要があるときは、このオプションを有効にします。POP3 または IMAP によって ISPのサーバからメールを収集するとき、または fetchmail などのツールを使うときはこのオプションを有効にする必要はありません。不適切に SMTP サーバを設定すると、リモートマシンにユーザーのサーバを使ったスパム送信を許してしまう可能性があることに注意してください。

- FTP

FTP はネットワーク上のマシン間でのファイル転送用に使われるプロトコルです。FTPサーバを公開する予定がある場合は、このオプションを有効にします。このオプションを利用するにはvsftpdパッケージをインストールしておく必要があります。

ファイアウォールを有効にするにはOKボタンをクリックします。クリックした後は、 選択されたオプションは、iptablesコマンドに翻訳され、/etc/sysconfig/iptables ファイルに書き込まれます。iptablesサービスも開始されて、選択したオプションを 保存するとすぐにファイアウォールが有効になります。

| 警告 |

|---|---|

/etc/sysconfig/iptablesファイルの中で、 ファイアウォールを設定したり ファイアウォール規則を持っている場合は、ユーザーがファイアウォールをなしに 選択してOKボタンを押して変更を保存すると、このファイルは削除されます。 |

選択されたオプションは/etc/sysconfig/redhat-config-securitylevelファイルにも 書き込まれるため、次回アプリケーションが起動される時にその設定を復元できます。このファイルは手動で 編集しないで下さい。

ブート時に自動的にiptablesサービスを起動させるには、 項13.3で詳細を参照して 下さい。